Hello, BSD!

Bem, como estamos? Como tenho vários projetos concorrentes, o Caramelo Linux está em stand-by por algum tempo até eu voltar a pegar ele novamente. É meio cansativo iniciar aquilo… Talvez a minha proficiência no sistema Linux não seja tão desenvolvida assim, mas vamos em frente.

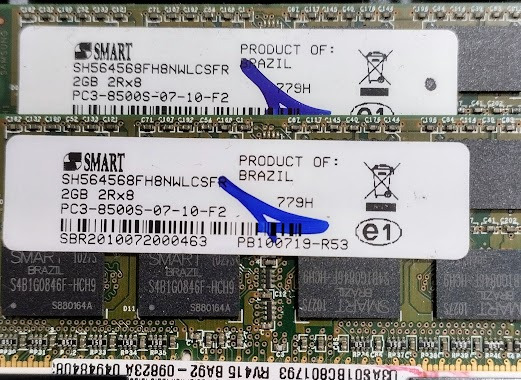

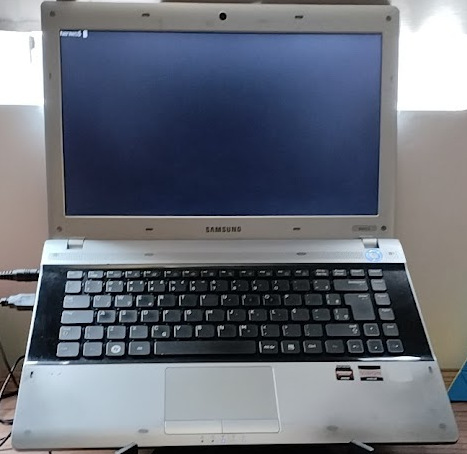

Há alguns dias um amigo do trabalho me deu um laptop meio antigo e com recursos modestos que não estava mais conseguindo rodar o sistema Windows. Trata-se de um Laptop Samsung RV415 com processador AMD E300, 4GB de memória RAM (dois pentinhos so-dimm DDR3 de 2GB) e 160GB de HDD SATA de 2,5”.

Esperei chegar o final de semana para começar a trabalhar nele, porque durante a semana eu disponho de pouco tempo para fazer essas coisas e estou evitando dormir muito tarde pois tenho que acordar cedo para ir trabalhar. Determinei que iria instalar o sistema BSD nele, porque é um sistema que sempre tive muita curiosidade para conhecer.

Chegando o sábado de manhã, logo após o café da manhã eu preparei o pendrive bootável do FreeBSD, iniciei a

instalação e tive um problema recorrente na instalação. Decidi não perder tempo com isso e preparei a imagem

do GhostBSD, mas esse sistema exige o mínimo de 8GB de memória e a instalação apresentou erro também.

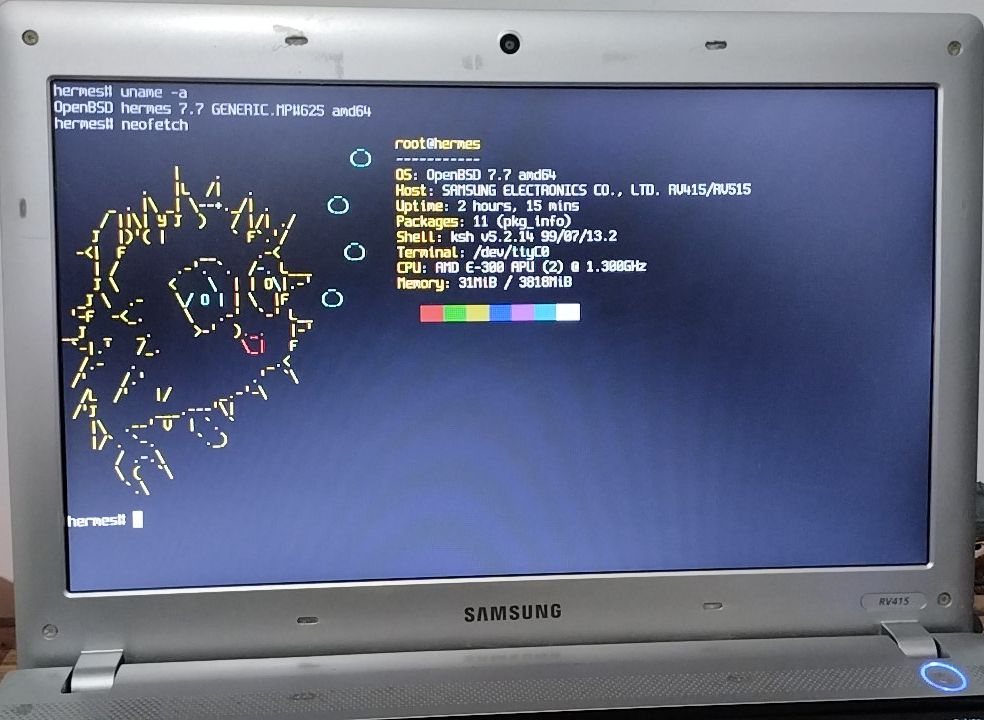

Enfim, parti para o OpenBSD, que deu certo finalmente. Tive algumas dificuldades com a configuração do repositório

do sistema para instalar as atualizações e outros programas necessários, mas com alguma ajuda do ChatGPT e do Claude,

eu consegui ajustar as coisas e deixar o sistema usável.

O forte do OpenBSD é o CLI (Command Line Interface), na minha opinião, se colocar nele um DE (Desktop Environment),

como o XFCE, fvwm ou i3wm ele só vai ficar um Desktop feiosinho. Então decidi deixar só na tela preta para aprender

como administrar este sistema. Descobri na minha estante um livro de administração de sistemas UNIX e vou usá-lo para

aprender a dominar este sistema.

Já nessa semana catucando, instalei umas paradas hacker nele como o Nmap, Tshark, John The Ripper, Nikto, Sqlmap, Mitmproxy, Hping, Zaproxy e Hydra. Mas já desinstalei, porque já tenho essas coisas no meu Lenovo Thinkpad com o Kali, que é o laptop de estudos de Hacking. Esse aqui vai ser para estudar a administração de sistemas UNIX, quem sabe subir um servidor nele algum dia. Descobri alguns aplicativos legais como o Lynx, que é um browser em modo texto muito bacana e também o screen que permite que você divida a tela ao meio, permitindo que você tenha dois terminais abertos ao mesmo tempo. Ouvi falar do tmux, mas ele não está disponível no repositório do OpenBSD, se eu quiser usar terei que baixar o fonte e compilar na unha. Talvez eu faça isso em um futuro próximo, quando eu souber mais sobre esse sistema.

O OpenBSD foi criado em 1995 por Theo de Raadt, no Canadá, com o objetivo de ser um sistema Unix-like voltado para segurança, simplicidade e portabilidade. Desde o começo, a proposta era audaciosa: construir um sistema que fosse referência mundial em boas práticas, com código limpo e constantemente auditado.

Esse foco rendeu frutos. Foi no OpenBSD que nasceram ferramentas que hoje são praticamente onipresentes, como o OpenSSH (usado no mundo inteiro para conexões seguras), além de projetos como o LibreSSL e o OpenNTPD. A comunidade também ficou conhecida pelo cuidado obsessivo em revisar cada linha de código, o que fez o sistema conquistar a reputação de um dos mais seguros já criados.

O OpenBSD 7.7, a 58ª release do sistema foi lançada em 28 de Abril de 2025. Essa versão trouxe melhorias de desempenho, suporte a hardware moderno e reforços nas proteções de memória. Tudo isso sem abandonar a filosofia original: manter a instalação mínima, código auditado e ferramentas de segurança que são praticamente a marca registrada do sistema.

O que torna o OpenBSD especial é a quantidade de camadas de defesa que ele aplica. Algumas delas merecem destaque:

No coração do sistema, o kernel também tem suas próprias proteções:

Além disso tudo, os sistema implementa criptografia integrada. O OpenBSD não trata isso como um “extra”, mas como parte do sistema desde sempre. Ferramentas como OpenSSH nasceram nele e hoje são padrão em quase todos os servidores do planeta. O mesmo vale para o LibreSSL, que surgiu como resposta a falhas graves no OpenSSL, e o OpenNTPD, voltado para sincronização segura de tempo.

Essas defesas, combinadas, tornam muito mais difícil transformar uma falha em uma invasão real.

É por isso que o OpenBSD tem a fama de ser um dos sistemas mais seguros que existem. Seu lema é: “secure by default” - ou seja, seguro por padrão.

Espero que essa publicação tenha incendiado a sua curiosidade para conhecer esse sistema tão incrível.

P.S.: No site há algumas ilustrações bacanas referentes a cada uma das versões do OpenBSD, assim como faixas de música. Eu já baixei todas as músicas para o meu desktop e são muito bacanas. Dá pra fazer uma verdadeira rave do OpenBSD com essas músicas. Links abaixo: